| KindEditor | 您所在的位置:网站首页 › 漏洞 图片 › KindEditor |

KindEditor

|

初步怀疑:凡使用 KindEditor 且具有远程图片上传的功能都存在xss漏洞(已经对两个系统使用KindEditor的情况进行验证)

1、测试的web使用 KindEditor

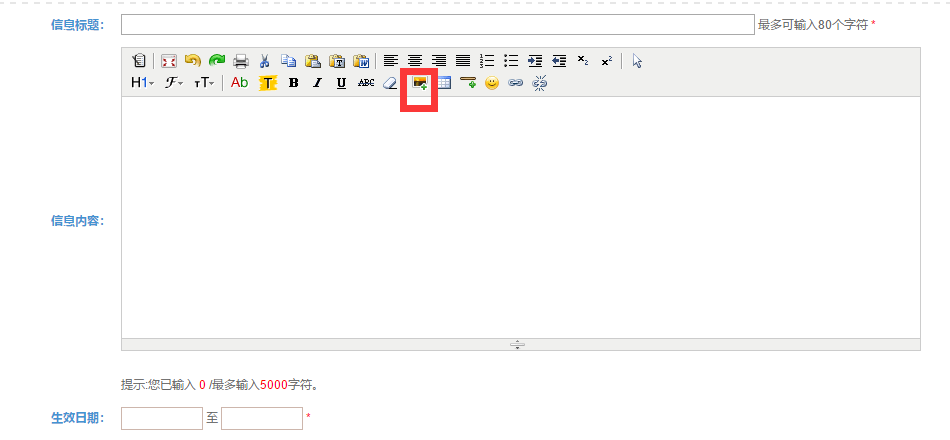

2、web通过此件可以编辑公告信息

3、公告信息会让其他用户可见,这里的漏洞主要出现在图片上传 KindEditor 允许用户上传互联网上任意的一处照片,只需要指定图片的链接地址即可使用图片

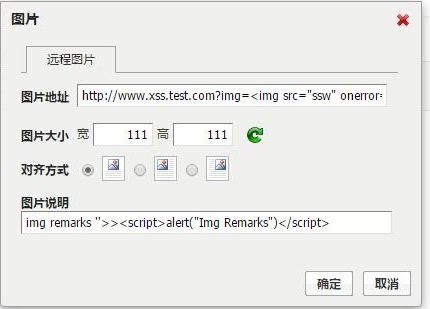

4、我的突破点在图片地址上。用户使用了图片,而公告展示则会加载图片,试想如果可以让其加载一点Script片段则可以完成 通过构造一个恶意的URL>>>>>>>http://test.xss.com?p= 这是一个完全不存在的地址,但是去请求了一个img,由于对URL的格式有校验(但是忽略了内容校验),只要末尾使用.jpg或者其他格式的图片即可; 顺带在图片说明处也写一段简单的Script检验效果>>>>>>任意内容>>alert(/x/)

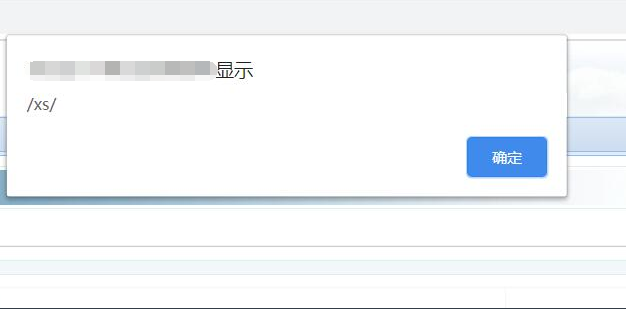

(图片是后续补充,所以内容稍有出入,影响可以忽略不计) 5、检验成果

图上表示用户登录后,加载了公告时的弹框 初步怀疑凡使用该插件且拥有这个功能,都能够实现XSS注入(笔者通过两个系统验证) 顺便提一句:在插入图片的时候,有个关于图片描述的输入框能够反射xss,有兴趣的可以尝试一哈子哟 |

【本文地址】

公司简介

联系我们